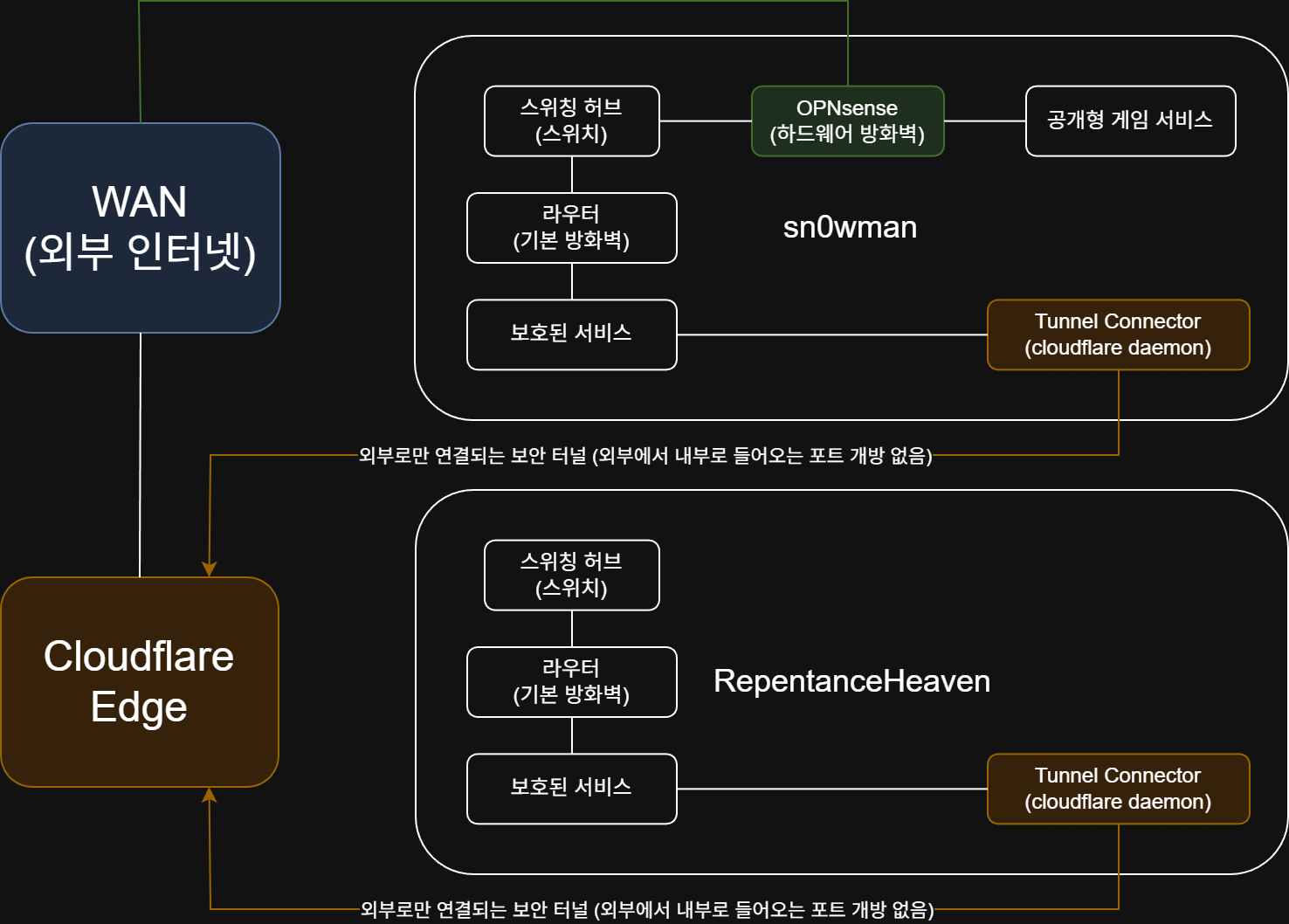

Cloudflare 및 하드웨어 방화벽 활용

- Cloudflare 및 OPNsense(오픈소스 하드웨어 방화벽)를 통해

외부 노출을 최소화하는 서버 아키텍처를 구현하였습니다.

Cloudflare 도입 배경

- Zero Trust 보안 모델을 실현하고 운영 안정성을 확보를 위해 Cloudflare를 도입하였습니다.

인바운드 트래픽 완전 차단

- 일반적으로 서버는 외부 접속을 위해

포트를 개방(포트포워딩)해야 하며,

이는 공격 표면 노출로 이어질 수 있습니다. - Cloudflare Tunnel을 사용하여

모든 인바운드 포트를 폐쇄하고,

서버 내부에서 외부 Edge로 터널을 생성하여

공인 IP 노출 없이 안전한 통로를 확보합니다.

Edge 기반 선제적 방어

- 악성 트래픽(DDoS, Bot 등)이 서버에 도달하기 전

Cloudflare Edge 네트워크에서 우선 차단하도록 했습니다. - 서버 리소스 점유를 방지하고, 웹 방화벽(WAF)을 통해

애플리케이션 보안 계층을 강화했습니다.

제로 트러스트

- Cloudflare Access 통한 제로 트러스트를 구현하였습니다.

(또한, Tailscale VPN 을 사용하기도 했습니다.) - 애플리케이션 단위로 ID 인증을 강제하여

권한 격리 및 보안을 강화했습니다.

유동 IP 환경 가용성 보장

- 유동 IP나 NAT 환경에 제약받지 않는

커넥션 식별자 기반의 터널링을 구축할 필요가 있었습니다. - 공인 IP가 수시로 변경되는 환경에서도

별도의 설정 없이 365일 상시 가용성을 유지할 수 있습니다.

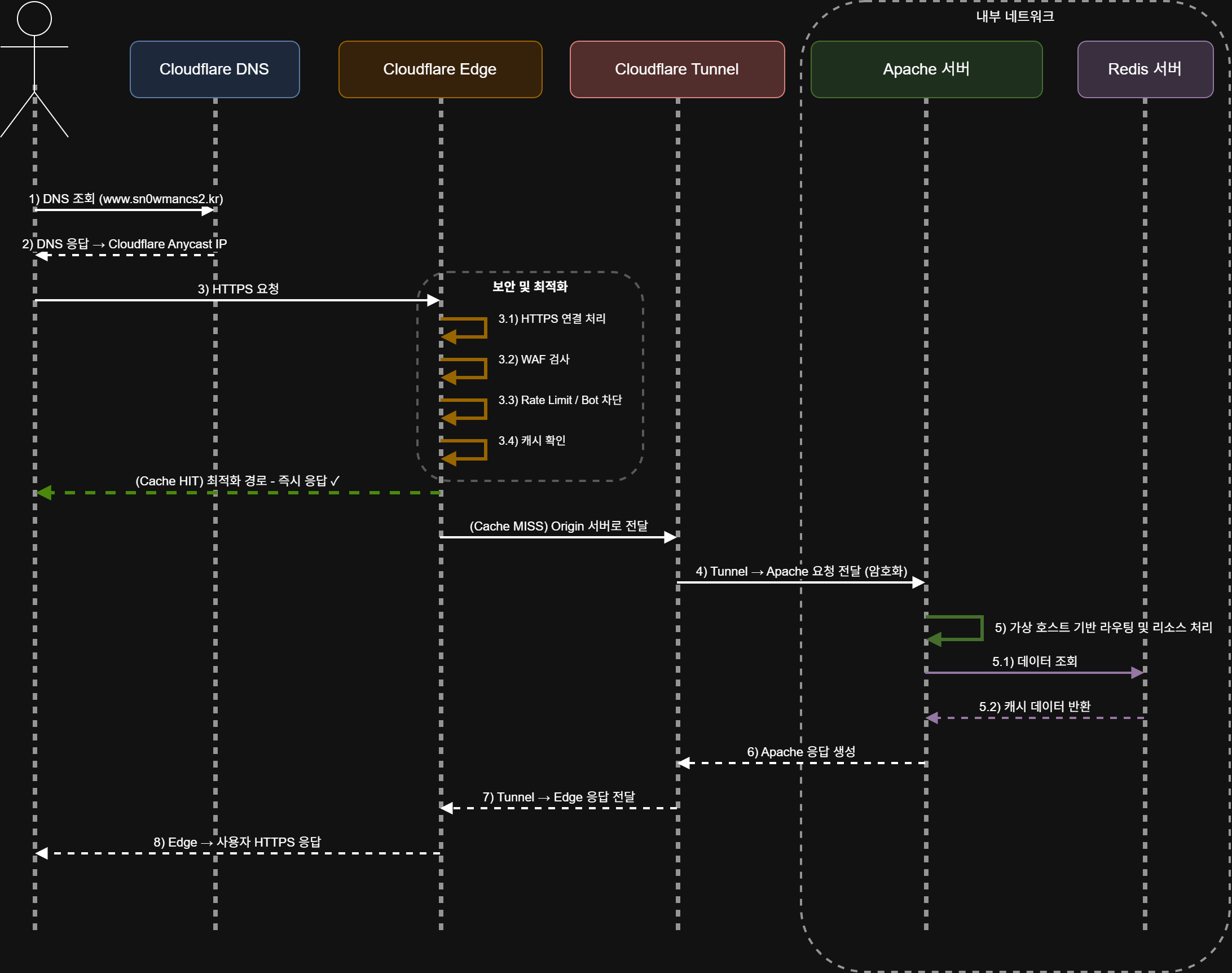

Cloudflare 기반으로 안전하게 보호되는 다양한 웹 서비스 운영

- Cloudflare Edge에서 보안과 캐시를 먼저 처리하고

필요한 요청만 Cloudflare Tunnel을 통해

내부 Apache 서버로 전달하는 구조로 구성되어 있어

외부 노출 없이 안전하고 효율적인 웹 서비스를 운영하고 있습니다. - 또한 Redis를 활용한 DB 캐싱 계층 구축을 통해 웹 페이지 로딩 속도를 최적화했습니다.

OPNsense (오픈소스 하드웨어 방화벽) 도입 배경

- Cloudflare가 웹 서비스의 보안을 책임진다면,

OPNsense는 외부 노출이 불가피한 게임 서버와

내부 네트워크를 보호하는 ‘강력한 방화벽’ 역할을 수행합니다.

불가피한 포트 개방과 보안 강화

- 게임 서버의 특성상 원활한 연결을 위해 특정 포트를 외부로 직접 개방(포트포워딩)해야만 합니다. 이는 공격의 표적이 될 수 있습니다.

- OPNsense를 도입하여 열려 있는 포트로 들어오는 트래픽을 실시간으로 감시하고, 허가되지 않은 접근을 차단했습니다.

전문적인 침입 탐지 및 차단 (IDS/IPS)

- 단순히 문을 잠그는 것을 넘어, 들어오는 사람의 행동을 관찰하는 보안 시스템을 오픈소스를 활용하여 구축했습니다.

- 침입 탐지 시스템(Suricata 등)을 통해 악의적인 공격 패턴을 사전에 식별하고, 위험한 IP나 비정상적인 연결 시도를 즉각 차단합니다.